DMZ - BLICKWINKEL ¦ Matthias Walter

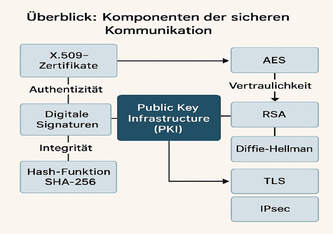

In der digitalen Ära ist sichere Kommunikation das Fundament für Vertrauen und Datenschutz in vernetzten Systemen. Technologien wie X.509-Zertifikate, digitale Signaturen, Hash-Funktionen (z. B. SHA-256), Verschlüsselungsmechanismen (z. B. AES, RSA), Schlüsselaustauschverfahren (z. B. Diffie-Hellman) und Sicherheitsprotokolle (z. B. TLS, IPsec) bilden ein robustes Ökosystem, das durch die Public Key Infrastructure (PKI) gestützt wird. Dieser Essay untersucht, wie diese Komponenten zusammenwirken, um die zentralen Ziele sicherer Kommunikation – Vertraulichkeit, Integrität, Authentizität und Nichtabstreitbarkeit – zu erreichen und sowohl Daten als auch Kommunikationskanäle zu schützen.

1. Die Grundpfeiler sicherer Kommunikation

Sichere Kommunikation basiert auf kryptografischen Bausteinen, die jeweils eine spezifische Funktion im Sicherheitsökosystem erfüllen.

1.1 Hash-Funktionen: Die Basis der Integrität

Hash-Funktionen wie SHA-256 erzeugen aus beliebigen Daten einen festen, eindeutigen Fingerabdruck (Hashwert). Ihre wesentlichen Eigenschaften sind Kollisionsresistenz (es ist nahezu unmöglich, dass zwei verschiedene Eingaben denselben Hash erzeugen), Einwegfunktion (der Hashwert lässt keine Rückschlüsse auf die Originaldaten zu) und schnelle Berechnung bei hoher Umkehrresistenz. Diese Eigenschaften machen Hash-Funktionen unverzichtbar für die Sicherstellung der Datenintegrität. Beispielsweise prüft SHA-256 in TLS, ob übertragene Daten unverändert bleiben, und dient in digitalen Signaturen als kompakte Datenrepräsentation. Zudem sichern Hash-Funktionen Passwortspeicherung und Zertifikatsvalidierung.

1.2 Digitale Signaturen: Verknüpfung von Identität und Integrität

Digitale Signaturen binden eine Nachricht an die Identität des Absenders und gewährleisten Integrität sowie Nichtabstreitbarkeit. Der Prozess umfasst das Hashen einer Nachricht (z. B. mit SHA-256), das Verschlüsseln des Hashwerts mit dem privaten Schlüssel des Absenders (z. B. mittels RSA) und die Verifikation durch den Empfänger, der die Signatur mit dem öffentlichen Schlüssel entschlüsselt und den Hashwert mit einem neu berechneten Hash vergleicht. Diese Technik ist entscheidend für die Signierung von X.509-Zertifikaten durch Zertifizierungsstellen (CAs) und die Absicherung von Protokollen wie TLS und IPsec. Durch die Kombination von Hash-Funktionen und asymmetrischer Kryptografie bieten digitale Signaturen ein leistungsstarkes Werkzeug für Authentifizierung und Vertrauen.

1.3 X.509-Zertifikate: Digitale Identitäten etablieren

X.509-Zertifikate sind standardisierte digitale Dokumente, die die Identität einer Entität (z. B. Server oder Benutzer) bestätigen und deren öffentlichen Schlüssel enthalten. Sie umfassen Angaben wie die Identität, den öffentlichen Schlüssel, die Gültigkeitsdauer und die digitale Signatur der ausstellenden CA, die Authentizität und Integrität des Zertifikats sicherstellt. X.509-Zertifikate sind zentral für die Authentifizierung in TLS (z. B. bei HTTPS-Webseiten) und in IPsec für VPNs. Sie basieren auf digitalen Signaturen und Hash-Funktionen, wobei Vertrauen durch eine hierarchische Kette zu vertrauenswürdigen Root-CAs aufgebaut wird.

1.4 Public Key Infrastructure (PKI): Das Vertrauensgerüst

Die PKI stellt das Framework zur Verwaltung von X.509-Zertifikaten und öffentlichen Schlüsseln bereit, um Vertrauen in digitale Identitäten zu schaffen. Ihre Komponenten umfassen Zertifizierungsstellen (CAs), die Zertifikate ausstellen und signieren, Vertrauensketten, die Endzertifikate mit Root-CAs verbinden, sowie Mechanismen wie Zertifikatsperrlisten (CRLs) oder Online Certificate Status Protocol (OCSP) zur Überprüfung der Zertifikatsgültigkeit. Die PKI unterstützt die Authentifizierung in TLS und IPsec und gewährleistet, dass nur vertrauenswürdige Entitäten an der Kommunikation teilnehmen. Durch die Integration von X.509-Zertifikaten, digitalen Signaturen und Hash-Funktionen schafft die PKI ein skalierbares Vertrauensmodell.

2. Verschlüsselungsmechanismen: Schutz der Daten

TLS-Handshake:

Der Server sendet ein X.509-Zertifikat mit seinem öffentlichen Schlüssel (RSA oder ECDSA) und seiner Identität, signiert von einer CA mit SHA-256 und RSA.

Der Client prüft die Signatur, Vertrauenskette und Gültigkeit (via OCSP/CRL).

Client und Server führen einen ECDH-Schlüsselaustausch durch, um einen symmetrischen AES-Schlüssel zu erzeugen.

Datenübertragung:

Daten werden mit AES verschlüsselt, und HMAC-SHA256 sichert die Integrität.

Ergebnis ist eine Verbindung, die vertraulich (AES), authentisch (X.509, PKI) und manipulationssicher (SHA-256) ist.

Ein ähnlicher Prozess findet in einem IPsec-VPN statt, wobei IKE X.509-Zertifikate und ECDH nutzt, um die Kommunikation auf Paketebene mit AES und SHA-256 abzusichern.

5. Visualisierung der Interaktion

Das folgende Diagramm veranschaulicht den Prozess:

Legende:

X.509/PKI: Serverauthentifizierung.

ECDH: Schlüsselaustausch mit PFS.

SHA-256: Integrität für Signaturen und Daten.

AES: Datenverschlüsselung.

6. Praktische Empfehlungen

Zur Maximierung der Sicherheit:

TLS: Nutze TLS 1.3 mit starken Cipher-Suites (z. B. AES-256-GCM, SHA-256, ECDH) für optimale Sicherheit und Leistung.

IPsec: Setze X.509-Zertifikate oder starke Pre-Shared Keys ein und aktiviere PFS mit ECDH für VPNs.

PKI: Stelle sicher, dass Zertifikate von vertrauenswürdigen CAs stammen, regelmäßig via CRL/OCSP geprüft werden und nicht abgelaufen sind.

Hash-Funktionen: Vermeide veraltete Algorithmen wie MD5 oder SHA-1; nutze SHA-256 oder SHA-3.

Schlüsselaustausch: Bevorzuge ECDH für Effizienz und PFS in TLS und IPsec.

7. Fazit

Das Zusammenspiel von Hash-Funktionen, digitalen Signaturen, X.509-Zertifikaten, Verschlüsselungsmechanismen (AES, RSA), Schlüsselaustauschverfahren (Diffie-Hellman, ECDH) und Sicherheitsprotokollen (TLS, IPsec), unterstützt durch die PKI, schafft ein robustes Framework für sichere Kommunikation. Jede Komponente erfüllt eine spezialisierte Aufgabe, von der Sicherstellung der Datenintegrität (SHA-256) über die Authentifizierung von Identitäten (X.509) bis hin zum Schutz der Vertraulichkeit (AES). TLS und IPsec integrieren diese Elemente, um Daten und Verbindungen auf Anwendungs- bzw. Netzwerkebene abzusichern. Durch die Einhaltung moderner Standards und Best Practices können Organisationen vertrauenswürdige, sichere Kommunikationssysteme aufbauen, die Privatsphäre und Integrität in einer vernetzten Welt schützen.

Kommentar schreiben